Beberapa minggu ini, saya merasa terganggu sekali dengan adanya gejala pada jaringan saya di kos. Kalo ngomongin hipotesa sih punya, tapi karena saya dituntut untuk tidak su'udzon akhirnya saya tetep positif dan memikirkan segala kemungkinan (walaupun sebenernya, "su'udzon" saya tidak saya hilangkan). Beberapa hari setelah tetap berpikir positif, akhirnya saya ngalah dan menyerahkan segalanya pada naluri saya, yang pada saat itu lebih milih "su'udzon" - Ampunilah hambamu Tuhan.... :'( .

Tampilkan postingan dengan label Kali Linux. Tampilkan semua postingan

Tampilkan postingan dengan label Kali Linux. Tampilkan semua postingan

Minggu, 13 Desember 2015

Deteksi Netcut (Atau ARP Poisoning) Menggunakan Wireshark Pada Kali Linux

Beberapa minggu ini, saya merasa terganggu sekali dengan adanya gejala pada jaringan saya di kos. Kalo ngomongin hipotesa sih punya, tapi karena saya dituntut untuk tidak su'udzon akhirnya saya tetep positif dan memikirkan segala kemungkinan (walaupun sebenernya, "su'udzon" saya tidak saya hilangkan). Beberapa hari setelah tetap berpikir positif, akhirnya saya ngalah dan menyerahkan segalanya pada naluri saya, yang pada saat itu lebih milih "su'udzon" - Ampunilah hambamu Tuhan.... :'( .

Kamis, 17 September 2015

Memperbaiki Gagal Login Kali Linux Sana

Sana... Nggak bisa langsung pakek

Beberapa hari yang lalu, saya telah mengulas sedikit tentang Kali Linux Sana. Sana merupakan codename dari versi terbaru dari Kali Linux. Setelah melakukan upgrade kita harus melakukan beberapa adaptasi dengan user interface nya. Selain itu, kita akan dihadapkan dengan sedikit masalah, salah satunya yaitu tidak bisa login menggunakan GDM.Sabtu, 12 September 2015

Kali Linux 2.0 (Sana)

Perilisan Kali Linux 2.0 (Sana)

Bagi pengguna Kali Linux geek, kita tahu bahwa pada tanggal 11 Agustus kemarin, Kali Linux 2.0 secara official telah diresmikan. Tak lama setelah para pengembang berhasil membawa Kali Linux Dojo ke konferensi Black Hat dan DefCon, mereka bekerja keras guna membangun Kali Linux versi terbaru. Menurut mereka, sistem operasi yang mempunyai codename Sana tersebut mengalami perubahan paling signifikan sejak tahun 2013.

Sabtu, 13 Juni 2015

Mount Otomatis Local Disk/Partisi pada Linux

Ketika seseorang menginstal Linux, pada umumnya mereka akan menyisihkan sedikit ruang untuk penyimpanan data. Hal ini dimaksudkan agar data-data penting yang ada didalam komputer dapat di atur dengan mudah dan tidak dikhawatirkan mengganggu sistem utama.

Senin, 08 Juni 2015

7 Kesalapahaman Tentang Linux

Sebelumnya, saya akan mengatakan bahwa saya bukan penggiat Open-Source, artinya saya akan mengatakan apa adanya dan yang terjadi disekitar saya. Tidak melebih-melebihkan ataupun mengurang-ngurangkan. Jadi jika ada yang salah, mohon dikoreksi demi pengetahuan bersama.

Bagi anda yang ingin beralih ke sistem operasi ini, mungkin pernah mendengar berita-berita yang kalau dipikir-pikir memang ada benarnya. Tapi benarkah demikian? Jika memang masih ragu, mungkin anda perlu melihat beberapa kesalahanpahaman berikut ini:

1. Linux itu Freeware

Banyak orang berpikr bahwa open-source itu merupakan aplikasi gratis. Tapi, inti dari open-source itu sendiri bukanlah soal GRATIS. Open-source merupakan sebuah aplikasi atau sistem yang "TERBUKA" dimana penggunanya diharapkan untuk ikut serta dalam berkontribusi di dalamnya. Sehingga sistem dan aplikasi tersebut bisa tetap berkembang seiring berjalannya waktu. Mungkin, jika dilihat dari cara pendistribusian sistem atau aplikasinya memang gratis karena bebas disebarluaskan. Tapi konteks yang lebih dalam bukanlah sekedar FREEWARE.

2. Memakai Linux berarti terhindar dari pembajakan

Setelah banyak melihat post-post di grup ataupun forum Linux, ternyata tidak sedikit orang yang menyatakan kebanggaan mereka karena menggunakan Linux. Karena Linux itu gratis, mereka sering mengklaim diri mereka sebagai orang yang anti-pembajakan, mengklaim bahwa OS yang mereka pakai adalah "OS Halal" karena OS mereka bukan hasil crack. Oke jika statement mereka demikian, pertanyaan saya adalah:

"Setelah menggunakan Linux, apakah anda bisa menjamin anda sudah benar-benar terhindar dari pembajakan? Apakah lagu, video, gambar, ebook ataupun dokumen lain yang anda download benar-benar bukan hasil dari pembajakan? Apakah anda selalu mencari referensi, bahwa material yang anda unduh dari internet mempunyai lisensi freeware? Atau, setidaknya anda sudah mengurangi aktifitas pembajakan anda?"

Saya rasa tidak demikian. Tapi jika anda berhasil membuktikannya, saya akui anda pantas menjuluki diri anda sebagai orang yang anti pembajakan.

3. Linux tidak bervirus

Agak lucu juga jika ada yang bilang demikian. Soalnya, mungkin wawasan mereka tentang Linux masih belum maksimal (termasuk saya).

Pada kenyataanya, Linux memang mempunyai malware. Jadi kenapa jarang ada (bahkan tidak ada) orang yang mengisukan dirinya telah terkena virus saat menggunakan Linux? Alasan yang pertama adalah, perbandingan pengguna Linux lebih kecil dari Windows, sehingga report virus terhadap Windows jauh lebih banyak. Itulah yang membuat report virus terhadap Linux hampir tidak ada. Yang kedua, Linux mempunyai sebuah server yang menangani paket-paket dan aplikasi (paket manajer), sehingga seluruh paket datang dari sumber yang terpercaya (walaupun terkadang, kita juga harus berhati-hati).

Contoh kecil dari virus pada Linux adalah Hand of Thief. Trojan jenis ini mampu menyerang komputer pada berbagai macam varisi dan distribusi Linux. Virus ini berjalan pada background dan mencuri informasi krusial (termasuk informasi online banking).

|

| Hand of Thief |

4. Linux tidak bisa menjalankan aplikasi Windows

Sebenarnya nggak seberapa banyak orang yang bilang demikian, sehingga mereka enggan untuk bermigrasi ke Linux. Dan orang-orang pengguna Linux pasti tau bahwa beberapa aplikasi Windows bisa berjalan dengan baik pada Linux.

Ya, aplikasi Windows bisa berjalan pada Linux dengan aplikasi pendukung. Aplikasi tersebut adalah Wine ataupun Playonlinux. Walaupun begitu, tidak semua aplikasi bisa berjalan dengan sempurna. Aplikasi yang menerapkan framework ataupun yang berkomunikasi langsung dengan hardware enggan untuk dibuka.

|

| Wine (Aplikasi untuk menjalankan aplikasi Windows pada Linux) |

5. Linux tidak bisa bermain game

Baru-baru ini, saya melihat ada temen yang main Dota 2 menggunakan Linux. Awalnya agak bingung, soalnya dia dual booting.

Nah, untuk anda yang belum menginstal Linux, anda jangan berpandangan kalau pada Linux tidak bisa main game. Tentu saja bisa, karena beberapa platform game bisa juga berjalan pada sistem operasi Linux. Bahkan, telah rilis juga SteamOS, sistem operasi berbasis Linux yang dikhususkan untuk menjalankan game-game dari game developer Steam. Anda juga bisa bermain Playstation 1 dengan epsxe baik dengan wine ataupun download dengan platform untuk Linux.

|

| Silent Hill 1 dengan Epsxe dan wine |

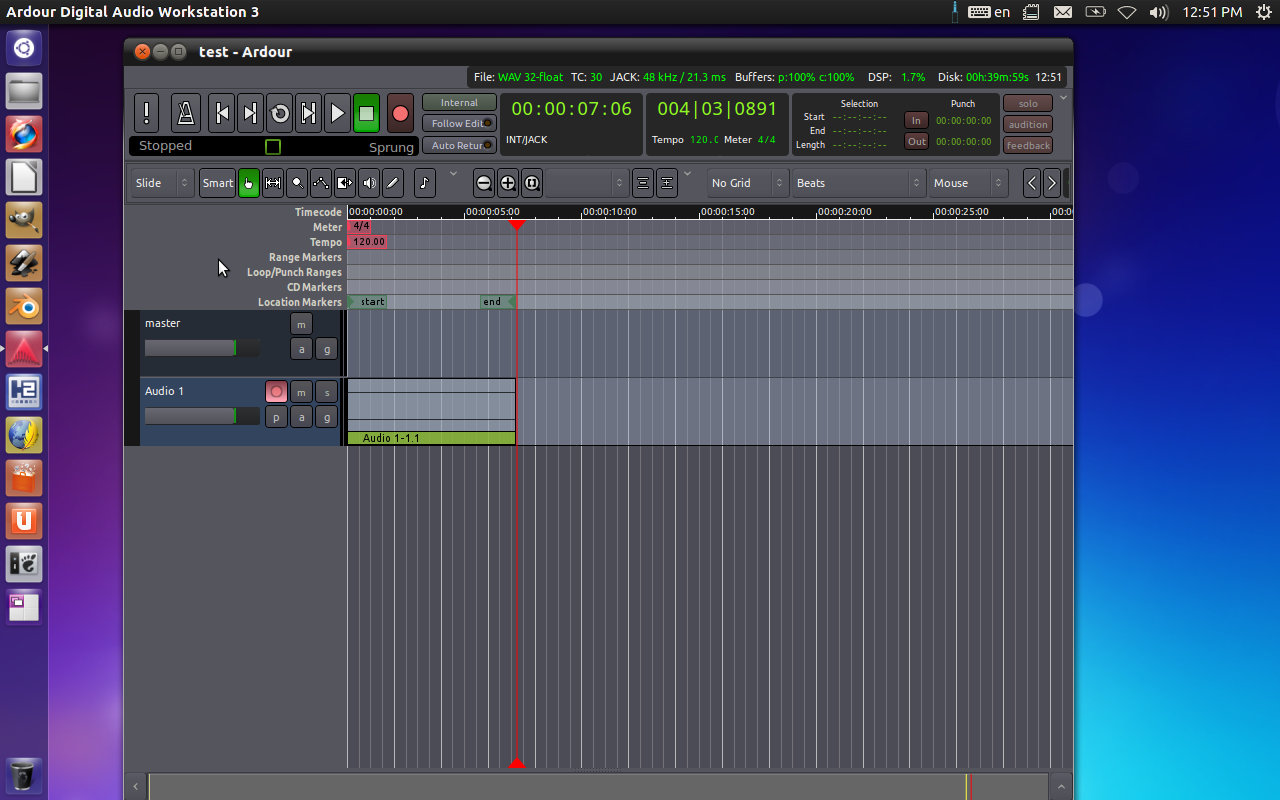

6. Memakai Linux sama dengan hacker, sysadmin atau master jaringan

Kalau dilihat dari sisi penggunaan, semua sistem operasi itu sama saja termasuk memiliki banyak fungsi. Jika anda ingin dipanggil hacker, sysadmin ataupun master jaringan, anda tidak perlu susah-susah instal Linux di komputer anda. Cukup dengan sistem operasi yang ada, anda sudah dapat menghandel tugas-tugas yang berkaitan dengan keamanan aplikasi ataupun jaringan. Begitu juga dengan Linux, hanya karena anda menginstalnya, bukan berarti anda seorang hacker handal ataupun sysadmin profesional. Karena pada dasarnya Linux juga mempunyai bermacam-macam varian. Tidak hanya untuk menangani jaringan atau keamanan aplikasi, tapi ada juga Linux yang memang di tujukan untuk pengolahan gambar atau suara seperti Ubuntu Studio dan Dream Studio.

|

| Linux Dream Studio |

7. Kalo error, ya udah install ulang

"Kalo error ya udah, install ulang. Soalnya nggak bisa di repair"

Itu yang hampir selalu dikatakan oleh orang pengguna baru. Yes, it is. Soalnya saya dulu pernah mengalami itu, dan mengatakan hal yang sama. Terutama saat upgrade ataupun dist-upgrade. Ya memang, Linux itu nggak jauh dari kata error ataupun issue. Tapi, disitulah uniknya menggunakan Linux. Mungkin dengan Windows, anda akan ditawari dllautofixer ataupun repair startup. Pada Linux, anda akan dilatih untuk troubleshooting dan problem solving secara mandiri. Anda bisa melakukan searching pada forum ataupun bug track pada web resminya. Sehingga ketika Linux anda mengalami error, anda tidak harus melakukan instalasi ulang. Intinya itu, "It's all about troubleshooting"

Nah dari sekian kesalahpahaman diatas, mungkin anda pernah atau bahkan sering mendengarnya dari orang-orang disekitar anda. Sehingga membuat anda berpikir kembali untuk menggunakan Linux. Semoga artikel ini bisa mengurangi keraguan sekaligus membuat anda tidak mudah percaya atas apa yang orang lain katakan.

Kamis, 04 Juni 2015

Download Tutorial Dasar Kali Linux

Daftar Konten:

total 4.5G

8.3M 1-welcomemkv.mkv

13M 2-system-requirementsmkv.mkv

1.5M 3-what-this-course-will-cover.mp4

1.9M 4-prerequisites.mp4

4.1M 5-aquring-dradis.mp4

2.7M 6-installing-dradis.mp4

3.7M 8-using-dradis.mp4

2.1M 9-adding-notes.mp4

3.0M 9-categorizing-information.mp4

5.2M 10-review-of-scan-types.mp4

41M 11-advanced-scanningmkv.mkv

36M 12-scripting-enginemkv.mkv

107M 13-investigating-scan-types-with-wiresharkmkv.mkv

24M 14-importing-results-to-dradismkv.mkv

38M 15-aquiring-nessusmkv.mkv

53M 16-setting-up-nessusmkv.mkv

36M 17-configuring-nessusmkv.mkv

26M 18-scan-details-networkmkv.mkv

36M 19-scan-details-credentials-plugins-optionsmkv.mkv

57M 20-scan-details-web-applicationsmkv.mkv

19M 21-starting-scanmkv.mkv

71M 22-reviewing-resultsmkv.mkv

52M 23-false-positivesmkv.mkv

18M 24-setting-up-jobsmkv.mkv

43M 25-acquiring-nexposemkv.mkv

18M 26-setting-up-nexposemkv.mkv

40M 27-configuring-nexposemkv.mkv

45M 28-adding-hosts-to-nexposemkv.mkv

61M 29-reviewing-results-manual-checksmkv.mkv

66M 30-netcatmkv.mkv

81M 31-protocol-checkingmkv.mkv

91M 32-ssl-clientmkv.mkv

95M 33-sslscanmkv.mkv

73M 34-snmpwalkmkv.mkv

4.9M 35-acquiring-metasploitmkv.mkv

1.9M 36-setting-up-metasploitmkv.mkv

38M 37-metasploit-web-interfacemkv.mkv

21M 38-configuring-workspacesmkv.mkv

33M 39-running-nmp-from-metasploitmkv.mkv

30M 40-import-nessus-resultsmkv.mkv

76M 41-scanning-with-metasploitmkv.mkv

80M 42-looking-at-vulnerabilitiesmkv.mkv

52M 43-searching-vulnerabilitesmkv.mkv

49M 44-running-exploitsmkv.mkv

68M 45-post-exploitation-data-gatheringmkv.mkv

43M 46-pivoting-tunnelingmkv.mkv

94M 47-writing-an-msf-pluginmkv.mkv

103M 48-writing-fuzzersmkv.mkv

25M 49-social-engineering-toolkitmkv.mkv

89M 50-spear-phishingmkv.mkv

95M 51-browser-plugins-with-chromemkv.mkv

48M 52-browser-plugins-with-firefoxmkv.mkv

53M 53-tamperdatamkv.mkv

27M 54-performing-injectionsmkv.mkv

113M 55-cookie-data-with-tamperdatamkv.mkv

59M 56-sql-inject-memkv.mkv

55M 57-xss-memkv.mkv

85M 58-firebugmkv.mkv

62M 59-hackbarmkv.mkv

40M 60-wappalyzermkv.mkv

86M 61-passive-reconmkv.mkv

34M 62-groundspeedmkv.mkv

73M 63-acquiring-webgoatmkv.mkv

25M 64-practicing-web-application-attacksmkv.mkv

40M 65-basics-of-webgoatmkv.mkv

63M 66-working-through-lessonsmkv.mkv

30M 67-acquiring-burpsuitemkv.mkv

23M 68-installing-burpsuitemkv.mkv

23M 69-running-burpsuite-configuring-your-browsermkv.mkv

34M 70-spideringmkv.mkv

36M 71-passive-scanningmkv.mkv

49M 72-active-scanningmkv.mkv

89M 73-investigating-resultsmkv.mkv

41M 74-password-attacksmkv.mkv

86M 75-fuzzing-attacksmkv.mkv

51M 76-doing-sequencingmkv.mkv

70M 77-using-the-intrudermkv.mkv

22M 78-acquiring-w3afmkv.mkv

31M 79-installing-w3afmkv.mkv

20M 80-running-w3afmkv.mkv

54M 81-configuring-w3afmkv.mkv

62M 82-acquiring-configuring-zed-attack-proxy-zapmkv.mkv

38M 83-quick-start-with-zapmkv.mkv

47M 84-scanning-with-zapmkv.mkv

41M 85-spidering-with-zapmkv.mkv

47M 86-fuzzing-with-zapmkv.mkv

46M 87-web-architecturemkv.mkv

32M 88-basics-of-sql-injectionmkv.mkv

57M 89-manual-testingmkv.mkv

127M 90-sqlmapmkv.mkv

40M 91-command-injectionmkv.mkv

35M 92-cross-site-scriptingmkv.mkv

63M 93-spear-phishingmkv.mkv

20M 94-cross-site-request-forgerymkv.mkv

70M 95-roque-serversmkv.mkv

122M 96-spoofed-certificatesmkv.mkv

7.0M 97-course-wrap-upmkv.mkv

9.9M 98-next-stepsmkv.mkv

RAR tidak bisa digunakan sebelum semua bagian terdownload

Beberapa konten mungkin penomorannya salah. Silahkan di download, dilihat dan dikoreksi. PERHATIAN! Semua part harus terdownload dan diletakkan dalam 1 folder agar proses ekstrak berhasil.Selasa, 02 Juni 2015

Mengambil Screenshot Video Menggunakan VLC

Beberapa waktu yang lalu, saya sempat kepikiran untuk menulis sinopsis dan review film-film yang lagi booming atau film yang pernah saya tonton di bioskop. Nah isi dari reviewnya meliputi judul, tanggal rilis, aktor dan trailer serta screenshot.

Selasa, 19 Mei 2015

Analisis dan Troubleshooting Koneksi MikroTik pada Linux (Mengapa Mikrotik Tidak Bisa Terkoneksikan pada Linux)

Selamat siang rekan-rekan sekalian (saat nulis ini pas siang bolong :^ ), kali ini kita akan mencoba menganlisis, “Kenapa sih MikroTik sulit banget (atau mungkin malah nggak bisa) nyambung ke komputer Linux?”

Selasa, 28 April 2015

Hack Wifi Menggunakan WifiPhiser | Bagaimana WifiPhiser Bekerja | Tool

Seorang peneliti keamanan Yunani, bernama George Chatzisofroniou, telah mengembangkan tools social engineering WiFi yang dirancang untuk mencuri password dari pengguna Wi-Fi pada sebuah jaringan.

Tool tersebut bernama WiFiPhisher, telah dirilis di situs pengembangan perangkat lunak GitHub dan tersedia secara bebas untuk semua kalangan.

Jumat, 17 April 2015

Pelatihan Keamanan Cyber | GRATIS!!

Saya sering melihat pertanyaan-pertanyaan yang setiap harinya selalu muncul pada beberapa group/forum yang isinya selalu sama, yaitu:

"Gimana cara menghack facebook?"

"Gimana cara membobol website?"

"Gimana cara mengcrack password wifi?"

Dan lain-lain. Pertanyaan yang serupa, namun mereka menginginkan jawaban yang instan. Yah, mau gimana lagi, mie instan aja perlu direbus. Intinya, tidak ada yang benar-benar instan. Anda perlu belajar dasar agar bisa mengetahui dan mengembangkan teknik yang sedang anda pelajari. Sebelum kita mulai, pertama mari kita ketahui dulu:

Apa itu Ethical Hacking?

Mengacu pada aturan dalam memasuki sebuah sistem dengan cara menembusnya melewati sebuah celah sistem dan tidak melakukan perusakan di dalamnya. Hal ini dilakukan oleh para pakar guna menemukan sebuah celah keamanan pada sebuah sistem. Untuk mendapatkan sebuah kemampuan tersebut, anda harus mendapatkan sebuah sertifikasi yang selanjutnya disebut "Certified Ethical Hacker" dan harus melewati tahap pelatihan atau training.

Mengapa anda harus mengikuti Cyber Security Course, Cyber Security Certification ataupun Cyber Security Awareness? Jelas sekali, anda harus ikut!!

Ya, alasan utama bagi anda untuk belajar Ethical Hacking adalah untuk memajukan karir anda dibidang administrator jaringan, spesialis keamanan cyber, spesialis keamanan jaringan, pakar keamanan aplikasi web atau mungkin freelancer online. Pemerintah ataupun kebanyakan organisasi bisnis yang berhubungan dengan keamanan jaringan akan merekrut para tester untuk membantu memecahkan masalah dan meningkatkan keamanan jaringan, aplikasi, dan sistem lainnya dengan tujuan akhir untuk mencegah pencurian data dan penipuan. Cyber Security, Digital Forensik dan Hacking merupakan sektor pekerjaan yang sangat cepat berkembang. Pada tahun 2013 saja, ada lebih dari 200.000 lowongan pekerjaan untuk posisi keamanan cyber di berbagai organisasi pemerintah dan swasta.

Intinya?

Jika Anda ingin belajar keamanan cyber, Anda perlu biaya besar untuk masuk ke dalam pelatihan ini. Orang-orang menghabiskan banyak uang untuk belajar keamanan cyber, keamanan jaringan dan mendapatkan gelar dalam keamanan cyber. Tapi tunggu dulu.. Ada sebuah organisasi yang memberikan pelatihan yang sangat... sangat... murah. Bahkan GRATIS!!

Inilah solusi untuk anda: CYBRARY.IT - Pelatihan keamana cyber online GRATIS!!

Program pelatihan cyber yang dirancang untuk siapa saja yang ingin mencari profesionalitas di bidang teknologi informasi (TI), keamanan cyber dan programmer serta pakar teknologi yang ingin mengembangkan keterampilan mereka dalam menangani kejahatan cyber. Berikut merupakan daftar bidang-bidang pelatihan yang mereka tawarkan:

- Cryptography

- Security+

- Computer Forensics,

- MCSA, Linux+,

- CCNA and Network+

- CISSP

- Social Engineering and Manipulation

- Python for Security Professionals

- Malware Analysis

- Metasploit and Advanced Penetration Testing

- Ethical Hacking dan lain-lain.

Disana akan disediakan banyak sekali video dari whiteboard sampai demo langsung. Sehingga anda tidak perlu khawatir bagaimana cara menggunakannya. Slide dan video tersedia hanya untuk bahasa Inggris.

Selasa, 31 Maret 2015

Senin, 30 Maret 2015

Selasa, 03 Februari 2015

Merubah Kecerahan Monitor Kali Linux Secara Permanen

Jika anda mempunyai masalah kecerahan pada Kali Linux, anda bisa mengaturnya di Application > System Tools > Preferences > System Settings > Brightness and Lock. Disitu akan disediakan scroll yang dapat digeser untuk mengatur kecerahan. Ada juga beberapa menu untuk mengatur konfigurasi yang lain berkaitan dengan kecerahan. Tapi adakalanya saat anda mengaturnya pada kecerahan yang tepat dan setelah itu merestartnya, setting kecerahan akan kembali pada keadaan maksimal.

Ada beberapa aplikasi yang dapat digunakan untuk mengatur kecerahan pada Kali Linux atau Linux yang lain, seperti xbacklight atau xrandr. Tapi anda bisa juga membuat script sendiri untuk mengatur kecerahan dan membuatnya untuk berjalan otomatis saat PC anda bootup. Walaupun agak ribet, tapi nggak ada salahnya kan :D

Oke sebelum itu, saya harus menjelaskan spesifikasi laptop saya. Saya mempunyai laptop Toshiba Satellite M840 dengan graphic card Intel Corporation 3rd Gen Core processor Graphics Controller (rev 09). *Q: kenapa kita harus tau tentang jenis graphic card-nya? | A: karena file milik saya yang nanti kita ubah konfigurasinya, belum tentu sama dengan milik anda.* Bagaimana cara mendapatkan detail tersebut? Ketikkan saja perintah:

# lspci | grep -i vga Jika sudah menemukan tipenya, simpan dulu namanya. Ini akan digunakan nanti. Selanjutnya, mari kita mulai.

Langkah 1: Rubah dulu level kecerahan pada tingkat tertinggi. Hal ini berfungsi agar kita tahu, berapa nilai maksimum yang diijinkan.

Langkah 2: Baca file brightness yang ada pada /sys/class/backlight/acpi_video0/. Jika file tidak ditemukan, coba lihat isi folder dari /sys/class/backlight/. Ada kemungkinan, file konfigurasi disimpan dalam folder VGA lainnya.

Langkah 3: Coba rubah nilai kecerahan lebih rendah, misalnya 2 level lebih rendah. Sesuaikan saja, jika masih terlalu cerah anda bisa menguranginya, jika terlalu terang anda bisa menambahnya (Selama tidak melebihi batas maksimal nilai kecerahan) sehingga kita tahu pada level mana kecerahan yang nanti kita inginkan. Gunakan perintah berikut ini:

# echo "3" > /sys/class/backlight/acpi_video0/brightnessJika berhasil, layar anda otomatis akan meredup.

Langkah 4: Yang kita butuhkan sekarang adalah bagaimana script tersebut berjalan saat komputer bootup. Gampang saja, tambahkan script itu pada file /etc/rc.local (pastikan menambahkan script diatas perintah "exit 0".

Simpan perubahan pada file, kemudian reboot komputer. Dan, VOILA!! Kecerahan komputer anda sudah otomatis terkurangi.

Semoga artikel ini dapat membantu.

Kamis, 29 Januari 2015

Celah Berbahaya Pada Linux (GHOST) | Let's Hunt The GHOST

PENEMUAN

Selasa yang lalu (27/01/15) riset keamanan dari Qualys, Redwood Shores-California mengumumkan tentang apa yang mereka temukan terkait dengan celah keamanan pada GNU C library. Celah tersebut selanjutnya disebut sebagai GHOST (a.k.a. CVE-2015-0235). Merupakan jenis buffer overflow pada fungsi __nss_hostname_digits_dots().

SAMA SEPERTI HEARTBLEED DAN SHELLSHOCK

Celah ini merupakan ancaman terbesar dalam internet seperti halnya Heartbleed, Shellshocks dan Poodle yang berhasil terungkap tahun lalu. Celah ini sangatlah berbahaya, mengingat GHOST dapat digunakan untuk mendapatkan akses penuh terhadap server Linux secara diam-diam.

KENAPA GHOST?

Celah yang ada pada GNU C Library (glibc) disebut sebagai GHOST lantaran celah itu dapat diakses melalu fungsi-fungsi dari gethostbyname. Glibc merupakan repository dari perangkat lunak opensource yang ditulis dengan bahasa C dan C++ untuk mendefinisikan system call.

Masalah sebernarnya berasal dari buffer overflow yang ada pada fungsi __nss_hostname_digits_dots(). Fungsi ini dipanggil oleh _gethostbyname dan gethostbyname2().

Penelitian mengatakan, remote attacker dapat memanggil salah satu fungsi tersebut dalam upaya menjalankan arbitrary remote code dengan permissions user yang pada saat itu menjalankan aplikasi yang bersangkutan.

Berdasarkan Qualys, ada sejumlah faktor untuk menjalankan exploit ini. Yang pertama, agar celah dapat di eksploitasi sepenuhnya, aplikasi harus menerima variabel hostname sebagai inputan kemudian membacanya menggunakan fungsi gethostbyname. Selain itu, ada beberapa batasan yang bisa digunakan sebagai hostname. Karakter pada hostname haruslah digit (angka) dan karakter terakhir tidak boleh titik (.) . Bisa jadi seluruh hostname terdiri dari angka dan titik.

EXPLOIT CODE

Untuk Proof of Concept (PoC), pihak Qualys telah mencobanya pada Exim mail server mengunakan remote exploit, sehingga mereka dapat membypass semua perlindungan server (seperti ASLR, PIE and NX) baik pada sistem 32bit ataupun 64bit. Amol Sarwate, selaku pimpinan dari Qualys mengatakan, attacker dapat membuat sebuah email yang dapat menggunakan celah tersebut, bahkan tanpa membuka email sekalipun. Sejauh ini, pihak Qualys belum mempublikasikan exploit itu. Namun mereka berniat untuk menambahkan code exploit pada modul Metasploit.

CARA MENGETAHUINYA

Lakukan cara berikut untuk mengetahui, apakah server mempunyai celah atau tidak:

#wget -O GHOST.c https://gist.githubusercontent.com/koelling/ef9b2b9d0be6d6dbab63/raw/de1730049198c64eaf8f8ab015a3c8b23b63fd34/gistfile1.ccompile skrip dengan gcc:

gcc -o ghost GHOST.cSelanjutnya, jalankan skrip.

#./ghostOutput dari komputer jika tidak terdapat celah GHOST:

|

| Output dari komputer yang tidak terdapat GHOST |

JIKA KOMPUTER VULNERABLE

Cara terbaik untuk melihat versi glibc adalah dengan sintaks berikut:

#ldd --version |

| cek versi glibc |

Daftar dari beberapa distro linux yang mungkin mempunyai celah:

- RHEL (Red Hat Enterprise Linux) version 5.x, 6.x and 7.x

- CentOS Linux version 5.x, 6.x & 7.x

- Ubuntu Linux version 10.04, 12.04 LTS

- Debian Linux version 7.x

- Linux Mint version 13.0

- Fedora Linux version 19 or older

- SUSE Linux Enterprise 11 and older (also OpenSuse Linux 11 or older versions).

- SUSE Linux Enterprise Software Development Kit 11 SP3

- SUSE Linux Enterprise Server 11 SP3 for VMware

- SUSE Linux Enterprise Server 11 SP3

- SUSE Linux Enterprise Server 11 SP2 LTSS

- SUSE Linux Enterprise Server 11 SP1 LTSS

- SUSE Linux Enterprise Server 10 SP4 LTSS

- SUSE Linux Enterprise Desktop 11 SP3

- Arch Linux glibc version <= 2.18-1

Untuk memperbaiki celah pada Kali Linux (basis Debian) yaitu dengan melakukan update dan upgrade secara rutin (dist-upgrade jika ingin melakukan upgrade kernel juga). Untuk panduan upgrade agar tidak terjadi crash kunjungi link BERIKUT

| Proses pengenalan dan perbaikan glibc |

Jangan lupa untuk melakukan reboot setelah melakukan langkah diatas.

Semoga artikel ini membantu.

Source:

http://thehackernews.com/2015/01/ghost-linux-security-vulnerability27.html

http://www.cyberciti.biz/faq/cve-2015-0235-patch-ghost-on-debian-ubuntu-fedora-centos-rhel-linux/

http://www.cyberciti.biz/faq/cve-2015-0235-ghost-glibc-buffer-overflow-linux-test-program/

http://blogs.cisco.com/security/talos/ghost-glibc

Selasa, 16 Desember 2014

Cara Menggunakan Aptitude | Kali Linux

++++++++++

Pendahuluan

++++++++++

Aptitude adalah sebuah utility front-end yang digunakan untuk memudahkan user dalam melakukan update,upgrade dan instalasi aplikasi lainnya. Di dalamnya sudah tersedia daftar paket aplikasi, baik yang telah terinstal ataupun belum, sehingga user dapat melakukan install atau remove. Awalnya, aptitude dibuat untuk Debian. Namun, pada akhirnya, dibuat juga versi RPM Package Manager (RPM) berdasarkan masing-masing distro. Aptitude menggunakan text-based interface, yaitu sebuah interface/tampilan yang berbasis teks (bukan GUI, bukan juga konsol), walaupun begitu aptitude tetap harus dijalankan pada terminal.

+++++++++++++++

Kelebihan Aptitude

+++++++++++++++

Manfaat atau kelebihan dari aptitude saat menginstal aplikasi adalah:

- Mempunyai user interface dan lebih interaktif. Dengan text-based interface, user dapat dengan mudah memahami konten-konten yang disediakan aptitude.

- Lebih handal dibandingkan dengan apt-get. Aptitude tidak hanya melakukan instalasi paket, tetapi ada juga penanganan error-nya.

- Dependencies otomatis terdownload. Terkadang saat instalasi paket, paket tersebut membutuhkan dependencies. Jika menggunakan apt-get, dependencies hanya akan ditampilkan saja. Tapi saat menggunakan aptitude, dependencies otomatis terdownload juga.

- User dapat memilih penanganan error. Ada kalanya error terjadi saat pemilihan aplikasi. Pada saat itu pula aptitude akan memperingatkan dan menyarankan untuk memilih beberapa opsi untuk menanganinya.

- Standart input denga mouse dan keyboard. Tidak hanya keyboard yang menjadi kendali dari text-based interface ini, melainkan mouse juga. Selain itu, hal ini menjamin kemudahan bagi user mengingat, user tidak perlu lagi menekan banyak tombol untuk melakukan satu kali instalasi paket.

- Semua aksi dijalankan dalam sekali waktu. Semua aksi yang dipilih tidak langsung dijalankan melainkan diantrikan (dibiarkan) terlebih dahulu sampai user benar-benar yakin. Hal ini dilakukan untuk menghindari kesalahan.

++++++++++++++++++++

Keyboard Shortcut & flag

++++++++++++++++++++

Walaupun aptitude dapat menerima inputan dari mouse, namun tidak ada salahnya untuk mengetahui beberapa shortcut penting yang sering digunakan.

Keyboard Shortcut

Keyboard Shortcut

Q : Keluar dari program.

q : Keluar dari jendela yang saat itu terbuka.

f : Menghapus semua list paket baru.

F6 : Berpindah ke jendela selanjutnya.

F7 : Berpindah ke jendela sebelumnya.

Enter : Membuka detail paket.

C : Melihat changelog.

+ : Memilih paket yang akan diinstal.

- : Memilih paket yang akan di-downgrade.

_ : Memilih paket yang akan dihilangkan

= : Menahan paket agar paket tidak diinstal ataupun dihilangkan. Dapat juga digunakan untuk menonaktifkan seleksi (menghilangkan flag action)

L : Memilih paket untuk diinstall ulang.

u : Update list (daftar) paket yang tersedia.

/ : Memunculkan dialog pencarian. Pencarian akan dilakukan pada kategori dimana pointer sedang aktif.

v : Melihat versi dari paket yang aktif pada kursor

d : Melihat dependencies dari paket.

. / , : Memunculkan saran jika terjadi error.

g : Menjalankan semua aksi yang telah diatur sebelumnya.Shortcut adalah casesensitive. Jadi, tekan shift jika diperlukan.

Flag

Flag dibagi menjadi dua bagian. Flag state, yaitu flag yg menandakan kondisi paket pada saat itu juga. Ditandai dengan font yang berwarna putih. Flag state meliputi:

v : Paket merupakan paket virtual.

B : Paket mengalami kerusakan yang diakibatkan paket lain.

c : Paket telah dibuang, tapi file konfigurasi masih ada.

i : Paket telah terinstall.

E : Paket mengalami kesalahan internal

p : Paket belum terinstallYang kedua adalah flag action, yaitu flag yang menandakan aksi apa yang akan dijalankan jika shortcut "g" ditekan. Flag action meliputi:

h : Paket tidak mengalami instalasi

p : Paket akan dibuang beserta file konfigurasi.

d : Paket akan dihapus, kecuali file konfigurasi.

B : Paket akan mengalami kesalahan.

u : Paket akan diupgrade.

r : Paket akan diinstalasi ulang.

F : Paket akan diupgrade dengan versi yang tidak sesuai.

++++++++++++++++++++++

Cara menggunakan Aptitude

++++++++++++++++++++++

Buka aptitude mode text-based interface.

# aptitude

Terminal akan berubah sebagaimana berikut. |

| Tampilan awal aptitude |

|

| Field untuk memasukkan keyword |

Setelah ditemukan, kamu bebas mau melakukan apa saja, baik itu instalasi, hapus, ataupun upgrade.

Pada suatu saat, kamu akan menemui warning (ditandai dengan font merah pada paket). Jika terjadi demikian, lihat bagian bawah. Akan ada tulisan berwarna merah juga. Tulisan tersebut berisikan tentang opsi-opsi yang disediakan dalam menyelesaikan warning tersebut. Tekan . / , untuk mengetahui opsi yang lain. Upayakan untuk tidak memilih opsi yang mengharuskan me-remove atau men-downgrade paket atau dependencies yang lain.

|

| Warning ini akan muncul jika paket yang ingin diinstall menggangu paket lain |

Jikapun terpaksa, tekan "e" untuk melihat paket apa saja yang nantinya dibuang atau di downgrade. Atau jika tidak, batalkan instalasi dengan menekan "=".

Jika semuanya sudah beres, tekan "g" untuk menjalankan aksi yang telah dipilih sebelumnya.

Proses selesai. Tekan enter untuk masuk kembali ke aptitude.

Sekian artikel ini. Semoga bisa membantu.

Senin, 15 Desember 2014

Kali Linux Ebook Collection | Ebook

FILE LIST

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

Guide To Kali Linux ~~R@JU~~ [WBRG]

Instant Kali Linux [PDF]

Kali Linux- Assuring Security by Penetration Testing [PDF] [StormRG]

Kali Linux Cookbook.pdf

Kali Linux CTF Blueprints - Buchanan, Cam

Kali Linux Network Scanning Cookbook [PDF] [StormRG]

Kali Linux Penetration Testing.pdf

Kali Linux Social Engineering [PDF]~StormRG~

Mastering Kali Linux for Advanced Penetration Testing [PDF] [StormRG]

Penetration Testing with Kali Linux (2014).pdf

Web Penetration Testing with Kali Linux.PlentyofeBooks.net

Minggu, 07 Desember 2014

Tips Upgrade Kali Linux

Setelah saya amati, kebanyakan orang salah memperlakukan Kali Linux mereka. Dari kesalahan tersebut ada beberapa yang memang saya anggap wajar namun sering menimbulkan masalah, diantaranya Upgrade Kali Linux. Dari kasus-kasus yang saya dan rekan-rekan saya alami, setelah melakukan upgrade, terjadi blackscreen, nautilus tidak bekerja, gtk dan gdm yang stuck ataupun file .ICEAuthority tidak ditemukan.

| Kesalahan pada file .ICEAuthority |

Hal tersebut terjadi karena aplikasi yang sedang diupgrade membutuhkan library atau dependencies dengan versi yang lebih tinggi, sedangkan aplikasi yang lain tidak. Jika upgrade tersebut diteruskan, maka akan merusak aplikasi yang lain (break).

Berikut adalah tips-tips mengurangi resiko saat upgrade Kali Linux.

1. Gunakan aptitude sebagai ganti dari apt-get

Aptitude adalah aplikasi yang cara kerjanya sama dengan apt-get. Bedanya adalah, aptitude lebih kompleks, terutama saat menginstall suatu aplikasi.

Pada saat instalasi aplikasi, aptitude akan berusaha mencari library apa yang seharusnya tidak mengalami perubahan. Hal itu dilakukan demi menjaga fungsionalitas aplikasi lain atau kinerja sistem operasi. Tidak hanya itu, bedanya lagi adalah ketika sebuah aplikasi membutuhkan dependencies, aptitude langsung mendownload dependencies tersebut, sedangkan apt-get hanya akan memberitahukannya saja. Aptitude tidak akan melanjutkan proses instalasi, jika ada sebuah library yang merusak (breaks) aplikasi lain. Untuk menangani hal tersebut, gunakan mode interaktif. Disana akan disediakan saran-saran apa yang harus dilakukan jika ingin menginstall aplikasi tersebut.

Untuk instalasi apliakasi, gunakan sintaks:

# aptitude install <nama_aplikasi>

Untuk mode interaktif, gunakan sintaks:

# aptitude -f

|

| Aptitude mode interaktif |

2. Jangan tambahkan repository lain selain repostiry asli milik Kali Linux.

Untuk menginstall aplikasi, sources.list boleh ditambahkan repository milik debian atau bahkan milik pihak ketiga. Tapi jangan untuk upgrade. Baik upgrade ataupun dist-upgrade akan mengunduh seluruh paket dan menginstalnya walaupun hal tersebut justru malah merusak. Oleh karena itu, gunakan official repository milik Kali Linux. Untuk melihat repository asli Kali Linux, bisa dilihat disini

Atau tambahkan saja repository berikut ini pada /etc/apt/sources.list :

deb http://http.kali.org/kali kali main non-free contrib

deb http://security.kali.org/kali-security kali/updates main contrib non-free

Selain 2 baris di atas, hapus semua repository yang ada pada sources.list.Untuk instalasi aplikasi pihak ketiga, perlu diperhatikan ketika menambahkan repository. Repository haruslah yang versi rilis stable (wheezy) untuk debian (Lihat debian release) atau rilis yang sepadan untuk Ubuntu (Lihat Ubuntu release | Lucid atau Precise).

3. Bersikan local repository dan cache

Ketika melakukan

# aptitude update, sebenarnya komputer sedang mendownload daftar paket-paket terbaru dan menyimpannya di local repository. Daftar tersebut akan melakukan sinkronisasi ke server ketika sebuah paket dipanggil melalui # aptitude install <nama_aplikasi>.

Mereka akan tetap ada walaupun sources.list mengalami perubahan dan dilakukan update kembali. Yang perlu dilakukan adalah membersihkan semuanya sebelum melakukan upgrade. Jalankan sintaks berikut untuk membersihkannya:

# aptitude clean && aptitude autoclean

4. Update untuk mendownload local repository barunya

Jangan lupa setelah sources.list nya dibenerin dan local repository lama juga sudah bersih, lakukan update untuk mendownload ulang local repository yang baru. Berikut sintaksnya:

# aptitude update

5. Lakukan dengan chroot melalui LiveCD untuk amannya.

Chroot adalah sebuah operasi yang menciptakan lingkungan terisolir dari sistem utama dan me-mount sistem anak (sistem operasi di medium/partisi lain) menjadi sistem root. Apapun yang terjadi pada root dalam chroot tidak akan berdampak pada root yang ada di dalam sistem utama. (Lebih jauh tentang Chroot)

Saya tidak tau apakah chroot berpengaruh dalam upaya upgrade. Tapi saya yakin, setidaknya sebagian service tidak berjalan, sehingga penghapusan file-file saat upgrade berjalan lancar.

6. Berdoa

Sebagai orang yang beragama, tentu dong kita harus berdoa dulu. Lha ke toilet aja harus doa *hehee... Intinya adalah, 5 hal diatas tidak menjamin untuk sukses dalam menjalankan upgrade. Tapi saya yakin, tips-tips ini bisa mengurangi kegagalannya.

Langganan:

Komentar (Atom)

Dedirock - Murah, Kenceng tapi Harus Sadar Diri

Seperti biasa, setelah nongkrong agak lama di forum cloud yuk kita ulas lagi salah satu VPS dari provider pendatang, Dedirock. Kali ini dap...

-

( Hubungan Manis antara Conan Edogawa dan Haibara Ai) Halo para Conaners, tahu kenyataan unik nggak. Ternyata Haibara Ai tuh demen lho s...

-

Haloo....ConanLovers. Sekarang kami udah nyediain nih link Detective Conan yang Movie. Movie ini tersedia dari movie 1 sampai movie 16. ...

-

Sepintas tentang Dia.. Dia.. Dia... Sempurna... (D3S) Baru-baru ini ada sebuah thread pada forum Kaskus yang sempat heboh dan membuat...